「最近パソコンの動きが遅くなった気がする」「知らないアプリが勝手に入っている」「変なポップアップが出てきた」そんな経験、あなたにもありませんか?実はこれらの症状、すべてWindows11がウイルスに感染している可能性を示すサインかもしれません。2026年1月現在、サイバー攻撃はますます巧妙化しており、マルウェアの検出はもはや専門家だけの仕事ではなくなっています。本記事では、企業のシステム管理部門(情シス)が実際に行っているウイルス感染の判別方法を、初心者の方にもわかりやすく徹底解説します。

- Windows11のウイルス感染を見抜く具体的な8つの症状と、情シスが必ずチェックする確認ポイント

- タスクマネージャーやWindows Defenderを使った実践的なウイルス判別テクニック

- 2026年最新のマルウェア脅威と、プロが推奨する予防策および対処法

- Windows11がウイルスに感染したときに現れる8つの危険サイン

- 情シスがまずやる!タスクマネージャーでウイルスを見抜く方法

- Windows Defenderを使ったウイルススキャンの完全手順

- 情シス直伝!コマンドラインでの高度なウイルス確認テクニック

- 2026年最新!気をつけるべきマルウェアの傾向と対策

- ウイルス感染が確定したときの緊急対処法

- イベントビューアーで感染の痕跡を追跡する方法

- PowerShellで作る自動セキュリティ監視スクリプト

- Windows Sandboxで怪しいファイルを安全に開く方法

- レジストリエディタで潜むマルウェアを発見するテクニック

- Sysinternalsツールで徹底的にシステムを調査する

- 実際によくある「これってウイルス?」という誤解と解決法

- コマンドプロンプトで使える実践的なセキュリティコマンド集

- システム復元ポイントを活用した感染前への巻き戻し

- ぶっちゃけこうした方がいい!

- Windows11ウイルス感染に関するよくある質問

- 今すぐパソコンやスマホの悩みを解決したい!どうしたらいい?

- まとめ

Windows11がウイルスに感染したときに現れる8つの危険サイン

ウイルスやマルウェアに感染したパソコンには、必ず何らかの異変が現れます。情シス担当者が最初に確認するのは、まさにこれらの感染症状のチェックです。感染に早く気づければ気づくほど、被害を最小限に抑えることができます。

パソコンの動作が極端に遅くなる

ウイルスやマルウェアは、あなたのパソコンのCPUやメモリを大量に消費して動作します。そのため、普段ならサクサク動くアプリケーションの起動に時間がかかったり、ブラウザの読み込みが遅くなったりする症状が現れます。特に何も重い作業をしていないのにファンが回り続けたり、パソコン本体が熱くなったりする場合は要注意です。仮想通貨のマイニングに利用するクリプトジャッカーと呼ばれるマルウェアは、CPUリソースを最大限まで使い切ることで知られています。

見知らぬプログラムやアイコンが増えている

デスクトップに見覚えのないアイコンが突然現れたり、スタートメニューに知らないアプリケーションが追加されていたりする場合、それはマルウェアがあなたの知らないうちにインストールされた証拠かもしれません。情シス担当者は、このような不審なプログラムの存在を最初期の感染サインとして重視しています。特に海外製の見慣れないソフトウェアや、正規品に似せた偽アプリには警戒が必要です。

頻繁なフリーズやブルースクリーンエラー

Windows11が頻繁にフリーズしたり、青い画面(ブルースクリーン・オブ・デス、通称BSOD)が表示されて強制再起動がかかったりする場合、システムファイルがウイルスによって破損している可能性があります。もちろんハードウェアの故障やドライバーの問題である場合もありますが、突然このような症状が出始めた場合はマルウェア感染を疑うべきでしょう。

ブラウザのホームページや検索エンジンが勝手に変わる

Webブラウザを開いたら、いつも設定しているホームページではなく、見知らぬサイトが表示される。検索しようとしたら、普段使っているGoogleではなく別の検索エンジンに飛ばされる。これらはブラウザハイジャッカーと呼ばれるマルウェアの典型的な症状です。広告収入を得るために不正なサイトへ誘導したり、個人情報を盗み取ろうとしたりする悪質なものも存在します。

勝手にメールやSNSメッセージが送信されている

友人や同僚から「変なメッセージが来たけど大丈夫?」と連絡を受けたことはありませんか?自分の名前で勝手にスパムメールが送信されていたり、SNSで不審なダイレクトメッセージが送られていたりする場合、あなたのアカウント情報やパスワードがすでに盗まれている可能性が高いです。この手のマルウェアは感染を拡大させるために、あなたの連絡先リストを悪用します。

セキュリティソフトが無効化されている

Windows Defenderや他のウイルス対策ソフトが、いつの間にか無効になっていたり、起動しようとしてもエラーが出て立ち上がらなかったりする場合、これは非常に危険な状態です。高度なマルウェアは、自身の検出を避けるために真っ先にセキュリティソフトを無効化しようとします。2026年1月にリリースされた最新のWindows11アップデート(KB5074109)では、一部の環境でWindows Defenderに関する問題が報告されているため、アップデート後の確認も重要です。

不審なポップアップ広告が頻繁に表示される

Webサイトを見ていないのにポップアップ広告が表示されたり、オフライン状態でも広告が出てきたりする場合、アドウェアに感染している可能性があります。「あなたのPCはウイルスに感染しています!」という偽の警告を表示し、偽のセキュリティソフトをダウンロードさせようとするスケアウェアも非常に多く確認されています。慌てて表示されたリンクをクリックしないことが大切です。

ネットワーク通信量が異常に増えている

特にインターネットを使っていないのに、タスクマネージャーでネットワーク使用量が跳ね上がっている場合、バックグラウンドでマルウェアが外部サーバーと通信している可能性があります。スパイウェアやキーロガーは、あなたの入力情報やスクリーンショットを密かに外部に送信しており、パスワードやクレジットカード情報などの機密データが漏洩する恐れがあります。

情シスがまずやる!タスクマネージャーでウイルスを見抜く方法

企業の情報システム部門では、ウイルス感染が疑われるときに最初に確認するツールがタスクマネージャーです。専門的な知識がなくても、いくつかのポイントを押さえることで不審なプロセスを見つけ出すことができます。

タスクマネージャーの起動方法と見るべきポイント

タスクマネージャーを起動するには、キーボードのCtrl + Shift + Escを同時に押すか、タスクバーを右クリックして「タスクマネージャー」を選択します。起動したら「プロセス」タブを開き、以下の点をチェックしてください。まず、CPU・メモリ・ディスク・ネットワークの使用率が異常に高いプロセスがないか確認します。通常、何も作業していない状態でCPU使用率が50%を超え続けているプロセスがあれば、それは要注意です。

不審なプロセスを見分けるコツ

見覚えのないプロセス名を発見したら、そのプロセスを右クリックして「オンラインで検索」を選択しましょう。正規のWindowsプロセスであれば、Microsoftの公式情報が見つかるはずです。逆に、マルウェアとして報告されている情報が出てきた場合は感染の可能性が高いです。また、正規のプロセスを装うマルウェアも存在するため、「ファイルの場所を開く」を選択して実行ファイルの保存場所も確認してください。Windowsの正規システムプロセスは基本的にC:\Windows\System32フォルダに存在します。全く別の場所にあるファイルは疑わしいと判断できます。

特に注意すべき正規プロセスを装うマルウェア

マルウェア作者は、svchost.exe、csrss.exe、lsass.exeといった正規のWindowsプロセス名を悪用することがよくあります。これらのプロセスは本来1つまたは数個しか実行されないはずが、異常に多く存在している場合は偽物が紛れ込んでいる可能性があります。プロセスのプロパティを確認し、デジタル署名がMicrosoftのものであるか、ファイルサイズが正常か(正規の.exeファイルは通常200KB以下)をチェックすることで、本物と偽物を見分けることができます。

Windows Defenderを使ったウイルススキャンの完全手順

Windows11にはMicrosoft Defender(旧Windows Defender)というセキュリティソフトが標準搭載されています。2026年現在、サードパーティ製のウイルス対策ソフトと比較しても遜色ない検出率を誇っており、情シス担当者も企業環境で活用しています。正しい使い方をマスターして、ウイルス感染の有無を確実に判別しましょう。

クイックスキャンとフルスキャンの使い分け

Windows Defenderには複数のスキャンオプションがあり、状況に応じて使い分けることが重要です。クイックスキャンは、マルウェアが潜みやすいシステムフォルダやスタートアップ項目を中心に数分で完了する簡易スキャンです。毎日のルーティンチェックに適しています。一方、フルスキャンはパソコン内のすべてのファイルとフォルダを検査するため、数時間かかることもありますが、隠れたマルウェアも見逃しません。感染が疑われる場合は、必ずフルスキャンを実行してください。

スキャン実行の具体的な手順

スキャンを実行するには、まずスタートメニューから「設定」を開き、「プライバシーとセキュリティ」から「Windowsセキュリティ」を選択します。次に「Windowsセキュリティを開く」をクリックし、「ウイルスと脅威の防止」を選びます。「スキャンのオプション」から「フルスキャン」を選択し、「今すぐスキャン」をクリックすれば開始されます。スキャン中はパソコンの動作が重くなることがありますので、就寝前や外出前など、パソコンを使用しない時間に実行することをお勧めします。

オフラインスキャンで頑固なマルウェアを駆除する

通常のスキャンでは検出できない、または削除できない頑固なマルウェアにはMicrosoft Defenderオフラインスキャンが効果的です。このスキャンはWindowsが起動する前に実行されるため、システムに深く潜んだルートキットなども検出できます。スキャンオプションから「Microsoft Defenderオフラインスキャン」を選択し、「今すぐスキャン」をクリックすると、パソコンが自動的に再起動してスキャンが始まります。完了後、自動的に通常のWindowsに戻ります。情シス担当者は、深刻な感染が疑われる場合にこの方法を必ず試します。

情シス直伝!コマンドラインでの高度なウイルス確認テクニック

GUIベースのツールだけでなく、コマンドプロンプトやPowerShellを使うことで、より詳細なシステム状態の確認が可能になります。プロの情シス担当者が実際に使っているテクニックをご紹介します。

実行中のプロセス一覧を確認するコマンド

コマンドプロンプトを管理者権限で起動し、tasklist /svcと入力すると、現在実行中のすべてのプロセスと、それぞれが関連付けられているサービスの一覧が表示されます。さらに詳細な情報が必要な場合は、wmic process list fullを実行すると、各プロセスの実行パスやコマンドライン引数まで確認できます。見覚えのない場所から実行されているプロセスや、不審なコマンドライン引数を持つプロセスは、マルウェアの可能性があります。

ネットワーク接続状況を確認する

netstat -anoコマンドは、現在のネットワーク接続状況とそれぞれの接続を確立しているプロセスIDを表示します。見知らぬ海外のIPアドレスと通信しているプロセスがあれば、スパイウェアやボットネットに感染している可能性があります。特にポート443(HTTPS)以外の不審なポートを使用した接続には注意が必要です。

スタートアップ項目とスケジュールタスクの確認

マルウェアは再起動後も生き残るために、スタートアップ項目やスケジュールタスクに自身を登録することがよくあります。PowerShellでGet-ScheduledTaskを実行すると、すべてのスケジュールタスクを一覧表示できます。見覚えのないタスク名や、不審な実行パスを持つタスクは要チェックです。また、msconfig(システム構成)ツールを使えば、スタートアップ項目をGUIで簡単に確認・無効化できます。

2026年最新!気をつけるべきマルウェアの傾向と対策

サイバーセキュリティの脅威は日々進化しています。2026年1月現在、特に注意が必要な最新のマルウェア動向をお伝えします。

AIを活用した巧妙なフィッシング攻撃の増加

2026年に入り、生成AIを悪用した高度なフィッシング攻撃が急増しています。従来のフィッシングメールは日本語の不自然さで見破ることができましたが、現在のAI生成メールは非常に自然な文章で、正規の企業からの連絡と見分けがつきにくくなっています。メール内のリンクをクリックする前に、送信元アドレスを必ず確認し、少しでも不審に思ったら直接公式サイトにアクセスするようにしましょう。

ランサムウェアの標的型攻撃

ランサムウェアは依然として最も深刻な脅威の一つです。ファイルを暗号化して身代金を要求するこの手法は、個人から大企業まで無差別に狙われています。最新のランサムウェアは、バックアップデータも同時に破壊するなど、復旧をさらに困難にする機能を持っています。定期的なオフラインバックアップの作成と、Windows Defenderのランサムウェア保護機能(コントロールされたフォルダーアクセス)の有効化が重要です。

LOLBin攻撃への警戒

2026年1月に報告された新たなマルウェアキャンペーン「SHADOW#REACTOR」では、LOLBin(Living Off the Land Binaries)と呼ばれる手法が使われています。これはMSBuild.exeなどWindowsに標準搭載されている正規のツールを悪用して、セキュリティソフトの検出を回避する高度な攻撃です。従来のシグネチャベースの検出では見つけにくいため、振る舞い検知機能を持つセキュリティソフトの導入が推奨されます。

ウイルス感染が確定したときの緊急対処法

残念ながらウイルス感染が確認された場合、迅速かつ適切な対応が被害を最小限に抑える鍵となります。情シス担当者が実際に行う緊急対処の流れをお伝えします。

ネットワークから即座に切断する

感染が確認されたら、まず最初に行うべきことはネットワークからの切断です。LANケーブルを抜くか、Wi-Fiをオフにしてください。これにより、マルウェアが外部サーバーと通信して情報を流出させることを防ぎ、同じネットワーク上の他のパソコンへの感染拡大も阻止できます。

セーフモードでのウイルス駆除

通常のWindowsではマルウェアが活動を続けているため、セーフモードで起動してから駆除を行います。セーフモードで起動するには、シフトキーを押しながら再起動を選択し、「トラブルシューティング」→「詳細オプション」→「スタートアップ設定」→「再起動」の順に進み、F4キーを押してセーフモードを選択します。セーフモードで起動後、Windows Defenderまたは信頼できるウイルス対策ソフトでフルスキャンを実行してください。

最終手段としてのWindowsリセット

ウイルス駆除がうまくいかない場合や、システムが深刻に破損している場合は、Windowsのリセット(初期化)が最も確実な解決策です。重要なデータは事前に外部ストレージにバックアップを取り、「設定」→「システム」→「回復」から「このPCをリセット」を実行します。「すべて削除する」を選択することで、マルウェアも含めてすべてのデータが消去され、クリーンな状態に戻すことができます。

イベントビューアーで感染の痕跡を追跡する方法

情シス担当者が意外とよく使うのに、一般ユーザーにはあまり知られていないのがイベントビューアーです。Windowsはシステム上で起きたあらゆる出来事をログとして記録しており、ウイルス感染時には必ず何らかの痕跡が残ります。このログを読み解くことで、感染の時期や経路を特定できることがあります。

イベントビューアーの起動と基本的な見方

イベントビューアーを起動するには、スタートボタンを右クリックして「イベントビューアー」を選択するか、Windowsキー + Rで「ファイル名を指定して実行」を開き、eventvwr.mscと入力してEnterを押します。左側のツリーから「Windowsログ」を展開すると、「アプリケーション」「セキュリティ」「Setup」「システム」「Forwarded Events」という5つのカテゴリが表示されます。ウイルス感染を調査する際に特に重要なのは「セキュリティ」と「システム」の2つです。

セキュリティログで不正アクセスを発見する

セキュリティログには、ログオンの成功・失敗、権限の変更、監査ポリシーの変更などが記録されています。不審な点を見つけるには、イベントID 4625(ログオン失敗)が短時間に大量に記録されていないか確認してください。これはブルートフォース攻撃(総当たり攻撃)の痕跡である可能性があります。また、イベントID 4720(ユーザーアカウントの作成)で見覚えのないアカウントが作られていたら、攻撃者がバックドアを仕掛けた証拠かもしれません。右側の「現在のログをフィルター」機能を使えば、特定のイベントIDだけを抽出して効率的に調査できます。

システムログでサービスの異常を検出する

システムログには、Windowsサービスの開始・停止、ドライバーの読み込み、システムエラーなどが記録されます。イベントID 7045(新しいサービスがインストールされた)をチェックし、見覚えのないサービス名がないか確認しましょう。マルウェアは永続化のために独自のサービスを登録することが多いです。また、Windows Defenderが無効化された記録(イベントID 5001)があれば、それは感染の強い証拠となります。

PowerShellで作る自動セキュリティ監視スクリプト

毎回手動でチェックするのは面倒ですよね。そこで、PowerShellを使ってセキュリティ監視を自動化するスクリプトをご紹介します。これらのスクリプトをタスクスケジューラに登録しておけば、定期的に自動実行されて異常を検知してくれます。

不審なプロセスを自動検出するスクリプト

以下のPowerShellスクリプトは、System32フォルダ以外から実行されているにもかかわらず、Windowsのシステムプロセスを装っている可能性のある不審なプロセスを検出します。PowerShell ISEまたはメモ帳で以下のコードを入力し、Check-SuspiciousProcess.ps1という名前で保存してください。

$systemProcesses = @("svchost.exe", "csrss.exe", "lsass.exe", "services.exe", "winlogon.exe", "smss.exe")

$suspiciousProcesses = Get-Process | Where-Object {

$systemProcesses -contains $_.Name -and

$_.Path -notlike "C:\Windows\System32\*" -and

$_.Path -notlike "C:\Windows\SysWOW64\*"

}

if ($suspiciousProcesses) {

Write-Host "警告: 不審なプロセスが検出されました!" -ForegroundColor Red

$suspiciousProcesses | Format-Table Name, Path, Id -AutoSize

} else {

Write-Host "不審なプロセスは検出されませんでした。" -ForegroundColor Green

}

最近変更されたスタートアップ項目を確認するスクリプト

マルウェアは感染後すぐにスタートアップに自身を登録します。以下のスクリプトは、過去24時間以内に変更されたスタートアップ項目を一覧表示します。毎日実行すれば、不審な変更をすぐに発見できます。

$startupPaths = @(

"HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run",

"HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run",

"HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce",

"HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce"

)

$cutoffDate = (Get-Date).AddDays(-1)

foreach ($path in $startupPaths) {

if (Test-Path $path) {

$items = Get-ItemProperty -Path $path

Write-Host "確認中: $path" -ForegroundColor Cyan

$items.PSObject.Properties | Where-Object { $_.Name -notlike "PS*" } |

ForEach-Object { Write-Host " - $($_.Name): $($_.Value)" }

}

}

外部との不審な通信を監視するスクリプト

以下のスクリプトは、現在確立されている外部ネットワーク接続を一覧表示し、接続先のIPアドレスとそれを行っているプロセス名を表示します。見覚えのない海外IPアドレスとの通信があれば、スパイウェア感染の可能性があります。

$connections = Get-NetTCPConnection -State Established |

Where-Object { $_.RemoteAddress -notmatch "^(127\.|::1|0\.0\.0\.0)" } |

Select-Object LocalAddress, LocalPort, RemoteAddress, RemotePort,

@{Name="Process";Expression={(Get-Process -Id $_.OwningProcess -ErrorAction SilentlyContinue).Name}}

$connections | Format-Table -AutoSize

Write-Host "合計 $($connections.Count) 件の外部接続があります。" -ForegroundColor Yellow

Windows Sandboxで怪しいファイルを安全に開く方法

「このファイル、開いても大丈夫かな…」と不安に思ったことはありませんか?そんなときに役立つのがWindows Sandboxです。これはWindows11 Pro以上に搭載されている機能で、隔離された仮想環境内でプログラムを実行できます。Sandbox内で何をしても、閉じれば完全にリセットされるため、ウイルスに感染しても本体には一切影響がありません。

Windows Sandboxの有効化手順

Windows Sandboxはデフォルトでは無効になっています。有効にするには、まずWindowsキー + Rで「optionalfeatures」と入力してEnterを押します。「Windowsの機能の有効化または無効化」ウィンドウが開いたら、一覧から「Windows サンドボックス」を探してチェックを入れ、OKをクリックします。再起動を求められたら再起動してください。有効化後は、スタートメニューから「Windows Sandbox」を検索して起動できます。

怪しいファイルをSandbox内でテストする

Sandboxが起動したら、通常のWindowsデスクトップのような画面が表示されます。ここで、怪しいと思うファイルをドラッグ&ドロップでSandbox内にコピーし、実行してみてください。インストーラーを実行しても、マルウェアに見せかけた.exeを開いても、Sandbox内で完結するため本体は安全です。確認が終わったらSandboxを閉じるだけで、すべての変更は破棄されます。情シス担当者は、ユーザーから「このファイル大丈夫ですか?」と持ち込まれたときに、まずSandboxで挙動を確認することが多いです。

レジストリエディタで潜むマルウェアを発見するテクニック

Windowsの設定情報が格納されているレジストリは、マルウェアが好んで悪用する場所でもあります。正しい知識があれば、レジストリを直接確認することで不審なエントリを発見できます。ただし、レジストリの編集を誤るとシステムが起動しなくなる可能性があるため、確認だけに留め、削除は慎重に行ってください。

レジストリエディタの起動とバックアップ

レジストリエディタを起動するには、Windowsキー + Rで「regedit」と入力してEnterを押します。操作前に必ず「ファイル」→「エクスポート」でバックアップを取っておきましょう。「エクスポート範囲」で「すべて」を選択し、わかりやすい場所に保存します。万が一問題が起きた場合は、このバックアップファイルをダブルクリックすることで復元できます。

マルウェアが潜みやすいレジストリの場所

以下のレジストリキーは、マルウェアが自動起動のために悪用することが多い場所です。それぞれのキーを確認し、見覚えのないエントリがないかチェックしてください。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Runはすべてのユーザーに対して適用される自動起動項目です。HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Runは現在のユーザーに対してのみ適用される自動起動項目です。また、HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogonの「Shell」と「Userinit」の値も確認してください。正常な状態では、Shellは「explorer.exe」、Userinitは「C:\Windows\system32\userinit.exe,」となっているはずです。これ以外の値が追加されていたら、マルウェアが潜んでいる可能性が高いです。

Sysinternalsツールで徹底的にシステムを調査する

Microsoftが無料で提供しているSysinternals Suiteは、情シス担当者の間では必携のツール集として知られています。特にAutoruns、Process Explorer、TCPViewの3つは、ウイルス感染調査において非常に強力な武器になります。

Autorunsで自動起動項目を完全に把握する

Autorunsは、Windowsの自動起動に関するあらゆる設定を一覧表示してくれるツールです。レジストリのRun/RunOnce、スタートアップフォルダ、サービス、ドライバー、スケジュールタスク、ブラウザ拡張機能など、通常は複数の場所を個別に確認しなければならない項目を一画面で確認できます。Microsoft公式サイトからSysinternals Suiteをダウンロードし、Autoruns.exeを管理者権限で実行してください。黄色でハイライトされている項目は、ファイルが見つからないエントリです。ピンク色でハイライトされている項目は、Microsoftの署名がない(非公式の)エントリです。これらの中に見覚えのないものがあれば、右クリックして「Check VirusTotal」を選択すると、オンラインでマルウェア判定を受けることができます。

Process Explorerでプロセスの親子関係を可視化する

Process Explorerは、タスクマネージャーの高機能版とも言えるツールです。通常のタスクマネージャーでは見えない、プロセスの親子関係(どのプロセスから起動されたか)をツリー形式で表示してくれます。正規のWindowsプロセスは通常、決まった親プロセスから起動されます。例えば、svchost.exeの親プロセスは必ずservices.exeであるべきです。もしcmd.exeやpowershell.exeから起動されたsvchost.exeがあれば、それは偽物である可能性が非常に高いです。また、プロセスをダブルクリックすると詳細情報が表示され、「VirusTotal」タブからオンラインスキャンを実行することもできます。

実際によくある「これってウイルス?」という誤解と解決法

情シス部門に持ち込まれる相談の中には、実はウイルスではないケースも多くあります。無駄に不安になったり、必要のない対処をしたりしないために、よくある誤解とその解決法を紹介します。

Windowsアップデート後に動作が重くなった場合

Windows Updateの直後にパソコンが重くなるのは、実は正常な動作です。アップデート後はバックグラウンドでインデックス作成、最適化、追加コンポーネントのダウンロードなどが行われるため、一時的にCPUやディスク使用率が高くなります。通常は数時間から1日程度で落ち着きます。2〜3日経っても改善しない場合に初めてウイルス感染を疑いましょう。また、2026年1月のアップデート(KB5074109)では特定の環境でパフォーマンス低下が報告されているため、最新の修正パッチ(KB5077744やKB5077797)が適用されているか確認してください。

Microsoft Edge関連のプロセスが大量に動いている場合

タスクマネージャーを見たら「Microsoft Edge」のプロセスが10個も20個も動いていて驚いた、という声をよく聞きます。これはウイルスではなく、Chromiumベースのブラウザの仕様です。タブごと、拡張機能ごとに別プロセスとして動作することで、一つのタブがクラッシュしてもブラウザ全体が落ちないようになっています。Google Chromeでも同様の挙動を示します。

「Antimalware Service Executable」がCPUを使い続ける場合

タスクマネージャーで「Antimalware Service Executable」(MsMpEng.exe)がCPUを占有し続けていることがあります。これはWindows Defenderのリアルタイムスキャン機能そのもので、マルウェアではありません。ただし、大量のファイルを扱う作業中や、大容量フォルダがある場合に過剰にリソースを消費することがあります。一時的な対処としては、Windows Defenderの設定で「除外」に作業フォルダを追加することで負荷を軽減できます。ただし、除外したフォルダはスキャン対象外になるため、信頼できるフォルダのみを設定してください。

突然ファンが全力で回り始めた場合

「何もしていないのに急にファンがうるさくなった!」という現象も、必ずしもウイルス感染ではありません。Windows Updateのバックグラウンドダウンロード、OneDriveの同期、検索インデックスの構築、セキュリティスキャンの実行など、Windowsは多くの処理を自動的にバックグラウンドで行います。タスクマネージャーの「詳細」タブでCPU使用率順にソートし、何がリソースを消費しているか確認しましょう。Windows Update関連(TiWorker.exe、WuaucltCore.exe等)やWindows Search関連(SearchIndexer.exe)であれば正常な動作です。

コマンドプロンプトで使える実践的なセキュリティコマンド集

GUIツールだけでなく、コマンドプロンプトを使いこなせると調査の幅が広がります。ここでは、情シス担当者が実際に現場で使っているコマンドを紹介します。

システムファイルの整合性をチェックする

Windowsのシステムファイルが改ざんされていないか確認するには、管理者権限のコマンドプロンプトでsfc /scannowを実行します。このコマンドは、保護されたシステムファイルをスキャンし、破損や改ざんがあれば自動的に修復を試みます。「Windowsリソース保護は、整合性違反を検出しませんでした」と表示されれば正常です。問題が見つかった場合は、続けてDISM /Online /Cleanup-Image /RestoreHealthを実行することで、より深いレベルでの修復が行われます。

DNSキャッシュを確認してフィッシング被害を発見する

マルウェアの中には、DNSキャッシュを汚染して正規サイトへのアクセスを偽サイトに誘導するものがあります。ipconfig /displaydnsコマンドでDNSキャッシュの内容を表示し、銀行やECサイトなど重要なドメインが見覚えのないIPアドレスに解決されていないか確認しましょう。不審な場合はipconfig /flushdnsでキャッシュをクリアし、hostsファイル(C:\Windows\System32\drivers\etc\hosts)に不正な記述がないかもチェックしてください。

開いているポートとリスニングサービスを確認する

netstat -an | findstr LISTENINGコマンドは、現在リッスン状態(接続待ち受け状態)のポートを一覧表示します。通常使用しないはずの高番号ポート(例6666、31337、12345など)がリッスン状態になっていたら、バックドアが仕掛けられている可能性があります。どのプロセスがそのポートを使用しているかは、netstat -ano | findstr :で確認し、表示されたPIDをタスクマネージャーの「詳細」タブで照合してください。

システム復元ポイントを活用した感染前への巻き戻し

ウイルス感染が疑われる場合、システム復元を使って感染前の状態に戻すことが有効な場合があります。ただし、復元ポイントが作成されていなければ使えないため、日頃から自動作成を有効にしておくことが重要です。

システム復元ポイントの確認と作成方法

システム復元の設定を確認するには、スタートボタンを右クリックして「システム」を選択し、「システムの保護」をクリックします。Cドライブの保護が「有効」になっていることを確認してください。無効の場合は、Cドライブを選択して「構成」をクリックし、「システムの保護を有効にする」を選択してOKを押します。手動で復元ポイントを作成するには、同じ画面で「作成」ボタンをクリックし、わかりやすい名前(「セキュリティソフト導入前」など)を入力して作成します。重要なソフトウェアをインストールする前や、システムに大きな変更を加える前には、必ず復元ポイントを作成する習慣をつけましょう。

システム復元の実行手順と注意点

感染が疑われる場合、スタートメニューで「復元ポイントの作成」と検索し、「システムのプロパティ」画面から「システムの復元」をクリックします。利用可能な復元ポイントの一覧が表示されるので、感染前と思われる日時の復元ポイントを選択します。「影響を受けるプログラムの検出」をクリックすると、復元によって削除されるプログラムやドライバーが表示されるので確認してください。復元を実行すると、Windowsの設定やインストールされたプログラムが復元ポイント作成時点の状態に戻ります。ただし、個人ファイル(ドキュメント、写真、動画など)は影響を受けません。また、復元後もマルウェア本体のファイルがドキュメントフォルダなどに残っている可能性があるため、復元後にフルスキャンを実行することをお勧めします。

ぶっちゃけこうした方がいい!

ここまで様々なウイルス判別方法や対策を紹介してきましたが、正直なところ、一般ユーザーがすべてを実践する必要はないと私は考えています。イベントビューアーの解析やPowerShellスクリプトの活用は、確かに強力なテクニックですが、普段使いするには敷居が高すぎます。

私が情シスとして多くのPCトラブルを見てきた経験から言うと、ぶっちゃけ最も効果的なのは「疑わしいと思ったら、まずWindows Defenderのフルスキャンを回して、それでも不安ならオフラインスキャンをかける」というシンプルな対応です。これだけで9割以上のマルウェアは検出・駆除できます。2026年現在のWindows Defenderは本当に優秀で、わざわざ高いお金を払ってサードパーティのセキュリティソフトを入れる必要性はかなり薄れています。

そして、もう一つ声を大にして言いたいのは、「感染してから慌てるより、感染しない習慣を身につけろ」ということです。怪しいメールの添付ファイルは絶対に開かない、見知らぬサイトからソフトをダウンロードしない、OSとアプリは常に最新に保つ。この3つを徹底するだけで、ウイルス感染のリスクは劇的に下がります。実際、企業でセキュリティインシデントが発生するケースの大半は、従業員の「うっかりクリック」が原因です。どんな高度なセキュリティツールも、人間の不注意には勝てません。

タスクマネージャーやイベントビューアーでの調査は、「何かおかしい」と感じたときの確認手段として知っておくと便利ですが、日常的にチェックする必要はありません。それよりも、週に1回、Windows Defenderでフルスキャンを実行することをルーティン化した方がよほど効果的です。日曜の夜、寝る前にスキャンを開始して、朝起きたら結果を確認する。これを習慣にするだけで、セキュリティレベルは格段に上がります。

最後に、もし本当にウイルス感染が確定して、どうしても駆除できない場合は、潔くWindowsをリセットしてください。大事なファイルは日頃からOneDriveや外付けHDDにバックアップを取っておけば、リセットしても失うものはほとんどありません。何時間もかけてマルウェアと格闘するより、クリーンインストールして環境を再構築した方が、結果的に早く安全に復旧できることが多いです。バックアップさえ取っていれば、「いざとなったら初期化すればいい」という安心感が持てます。これが、私が情シスとして現場で学んだ、最も実践的なセキュリティマインドセットです。

Windows11ウイルス感染に関するよくある質問

Windows Defenderだけで十分な対策になりますか?

2026年現在のWindows Defenderは非常に高性能で、第三者機関のテストでも100%に近いマルウェア検出率を記録しています。一般的な個人利用であれば、Windows Defenderをきちんと有効にして、定義ファイルを最新に保っていれば十分な保護が得られます。ただし、より高度な機能(VPN、パスワードマネージャー、ダークウェブ監視など)が必要な場合は、サードパーティ製の総合セキュリティソフトの導入を検討してもよいでしょう。重要なのは、複数のセキュリティソフトを同時にインストールしないことです。互いに干渉して正常に機能しなくなる可能性があります。

ウイルスに感染しないための日常的な予防策は何ですか?

最も効果的な予防策は、Windowsとすべてのアプリケーションを常に最新の状態に保つことです。2026年1月のWindows11セキュリティアップデートでは、実際に悪用されていたゼロデイ脆弱性を含む114件の修正が行われています。また、見知らぬ送信者からのメール添付ファイルを開かない、信頼できないサイトからソフトウェアをダウンロードしない、怪しいリンクをクリックしないといった基本的なセキュリティ意識を持つことが重要です。さらに、重要なデータは定期的に外部ストレージやクラウドにバックアップを取っておくことで、万が一感染した場合でもデータを守ることができます。

偽のウイルス警告と本物のウイルス警告を見分けるにはどうすればいいですか?

Webブラウザで表示される「あなたのPCは感染しています!」という警告は、ほぼ100%詐欺(スケアウェア)です。本物のWindows Defenderの警告は、タスクバーのシステムトレイアイコンから通知されるか、Windowsセキュリティアプリ内に表示されます。ブラウザ上のポップアップで電話番号に連絡するよう求めたり、特定のソフトウェアをダウンロードさせようとしたりするものは、絶対に従わないでください。そのようなページが表示されたら、ブラウザをすぐに閉じるか、タスクマネージャーから強制終了してください。

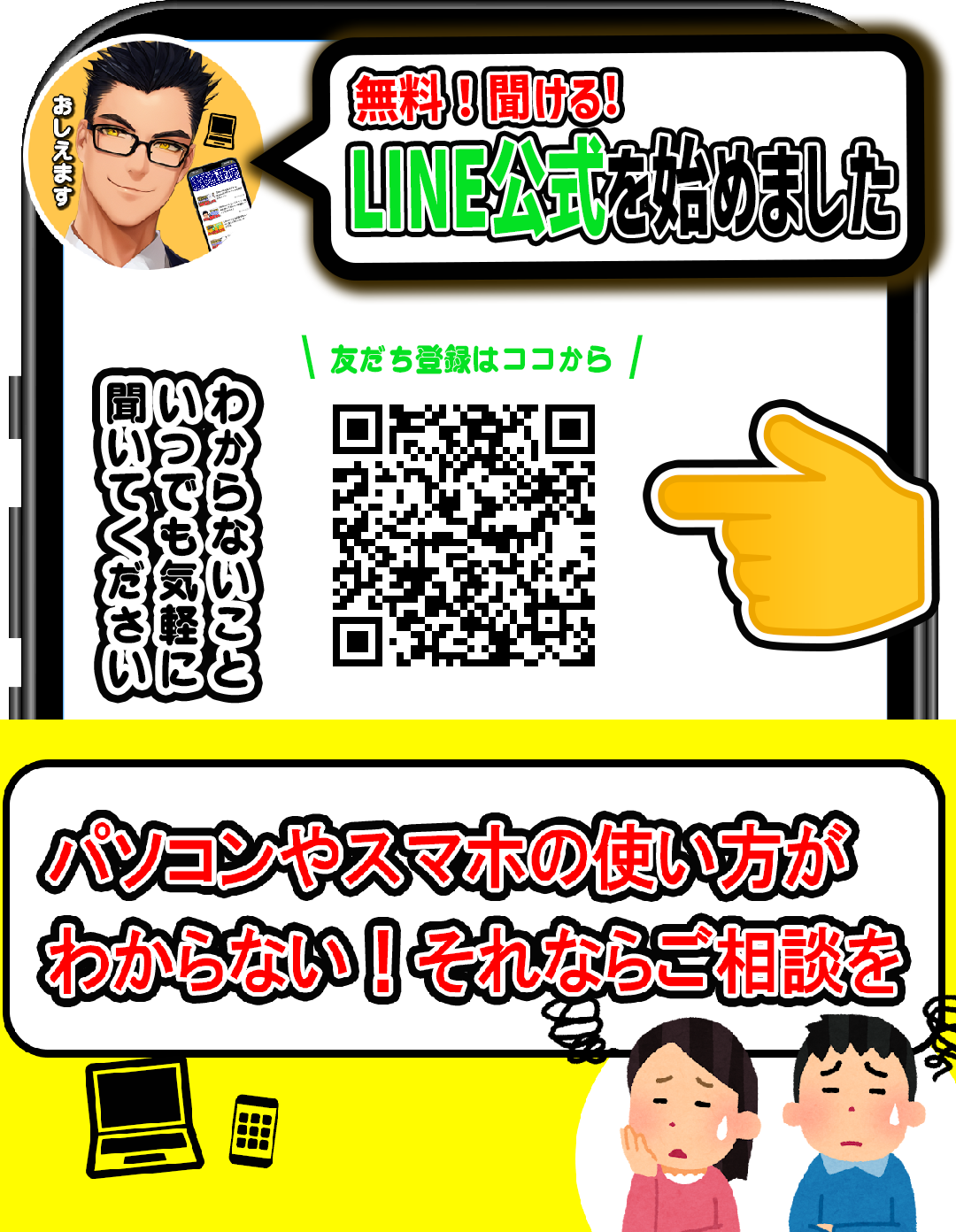

今すぐパソコンやスマホの悩みを解決したい!どうしたらいい?

いま、あなたを悩ませているITの問題を解決します!

「エラーメッセージ、フリーズ、接続不良…もうイライラしない!」

あなたはこんな経験はありませんか?

✅ ExcelやWordの使い方がわからない💦

✅ 仕事の締め切り直前にパソコンがフリーズ💦

✅ 家族との大切な写真が突然見られなくなった💦

✅ オンライン会議に参加できずに焦った💦

✅ スマホの重くて重要な連絡ができなかった💦

平均的な人は、こうしたパソコンやスマホ関連の問題で年間73時間(約9日分の働く時間!)を無駄にしています。あなたの大切な時間が今この悩んでいる瞬間も失われています。

LINEでメッセージを送れば即時解決!

すでに多くの方が私の公式LINEからお悩みを解決しています。

最新のAIを使った自動応答機能を活用していますので、24時間いつでも即返信いたします。

誰でも無料で使えますので、安心して使えます。

問題は先のばしにするほど深刻化します。

小さなエラーがデータ消失や重大なシステム障害につながることも。解決できずに大切な機会を逃すリスクは、あなたが思う以上に高いのです。

あなたが今困っていて、すぐにでも解決したいのであれば下のボタンをクリックして、LINEからあなたのお困りごとを送って下さい。

ぜひ、あなたの悩みを私に解決させてください。

まとめ

Windows11がウイルスに感染しているかどうかを判別するには、まず感染時に現れる症状(動作の遅延、不審なプログラム、ポップアップ広告など)を知ることから始まります。そして、タスクマネージャーでの不審プロセスの確認、Windows Defenderによるスキャン、必要に応じてコマンドラインでの詳細調査という、情シス担当者が実践している手順を踏むことで、感染の有無を確実に判別できます。2026年のサイバー脅威は日々進化していますが、基本的なセキュリティ対策の徹底と日常的な警戒心があれば、多くの被害を未然に防ぐことが可能です。もし感染が確認された場合は、慌てずにネットワークを切断し、セーフモードでの駆除を試み、必要であればWindowsのリセットを実行してください。今日紹介した方法を参考に、あなたのパソコンを安全に守りましょう。

コメント