あなたは今、この記事を読むためにGoogle Chromeを使っているかもしれませんね。実は、そのブラウザに深刻な脆弱性が次々と発見されているのをご存知でしょうか?2025年に入ってから、すでに8件もの重大な脆弱性が実際の攻撃で悪用されています。「自分には関係ない」と思っていませんか?しかし、この脆弱性を放置すると、個人情報の流出やアカウント乗っ取り、さらには端末の完全制御まで、想像以上の被害を受ける可能性があるのです。この記事では、最新の脆弱性情報から具体的な対策方法まで、初心者の方でも理解できるように詳しく解説していきます。

Google Chromeで発見された最新脆弱性の全貌

Google公式サイトから引用

2025年12月、Googleは緊急のセキュリティアップデートを相次いで公開しました。特に注目すべきは、12月10日に公開されたCVE-2025-14174という脆弱性です。この脆弱性は「すでに攻撃に悪用されている」とGoogleが公式に認めており、通常のセキュリティ問題とは一線を画す深刻度を持っています。

この脆弱性は、GoogleのオープンソースライブラリであるLibANGLEに存在していました。ANGLEとは、OpenGL ESのグラフィックス呼び出しを他のAPI(Direct3D、Vulkan、Metalなど)に変換する技術です。つまり、ウェブページ上で3Dグラフィックスを表示する際に使われる、非常に基本的な機能に問題があったということになります。

具体的には、バッファオーバーフローという種類の脆弱性でした。これは、プログラムが確保したメモリ領域を超えてデータを書き込んでしまう問題です。攻撃者は巧妙に細工されたウェブサイトを用意し、ユーザーがそのサイトを訪問するだけで、メモリ破損を引き起こし、最終的には任意のコードを実行できてしまうのです。つまり、何も疑わずにウェブサイトを見ているだけで、あなたのパソコンが乗っ取られる可能性があったということです。

さらに重要なのは、この脆弱性がApple製品にも影響を与えていた点です。iOS、iPadOS、macOS、tvOS、watchOS、そしてvisionOSといった、Appleのほぼすべてのオペレーティングシステムでもパッチが提供されました。これは、同じ技術基盤を共有するソフトウェアの脆弱性が、いかに広範囲に影響を及ぼすかを示す良い例です。

実際に確認された攻撃と2025年の脆弱性トレンド

CVE-2025-14174の発見者は、AppleのSecurity Engineering and Architecture(SEAR)チームと、GoogleのThreat Analysis Group(TAG)でした。特にGoogle TAGは、サイバー攻撃の最前線で活動する専門チームであり、彼らが関与しているということは、この脆弱性が実際の高度な攻撃で使用されていたことを意味します。

2025年に入ってから、Chromeでは合計8件のゼロデイ脆弱性が発見され、修正されました。ゼロデイ脆弱性とは、開発者が問題を認識して修正する前に、攻撃者によって悪用される脆弱性のことです。つまり、防御側がゼロ日しか対応期間がない、最も危険な種類の脆弱性なのです。

11月にはCVE-2025-13223とCVE-2025-10585が、9月にはCVE-2025-6558が、それぞれ実際の攻撃で悪用されていることが確認されました。これらもすべてGoogle TAGの研究者によって報告されています。5月には、アカウント乗っ取りを可能にするCVE-2025-4664が修正され、6月にはJavaScriptエンジンV8の脆弱性CVE-2025-5419が対処されました。

特に注目すべきは、3月に修正されたCVE-2025-2783です。これはKasperskyによって報告されたサンドボックスエスケープの脆弱性で、ロシア政府機関やメディアを標的としたスパイ活動に悪用されていました。サンドボックスとは、プログラムを隔離された環境で実行することでシステムを保護する仕組みですが、この脆弱性はその防御を突破することができたのです。

この傾向から明らかなのは、Chromeが国家レベルの攻撃者からも標的にされているということです。一般のユーザーには関係ないと思うかもしれませんが、こうした攻撃手法は時間とともに一般の犯罪者の手にも渡り、より広範な攻撃に使われるようになります。

12月の他の重要な脆弱性とその影響範囲

12月10日のアップデートでは、CVE-2025-14174以外にも2件の脆弱性が修正されました。CVE-2025-14372は、パスワードマネージャーにおける「解放後使用(Use After Free)」の脆弱性です。これは、プログラムがメモリを解放した後も、そのメモリ領域にアクセスしてしまう問題で、攻撃者によって悪用されると、パスワードなどの機密情報が漏洩する可能性があります。この脆弱性は中程度の深刻度と評価されましたが、パスワードマネージャーという重要な機能に関わるため、決して軽視できません。

もう一つのCVE-2025-14373は、ツールバーの不適切な実装に関する脆弱性でした。これも中程度の深刻度ですが、ユーザーインターフェースの脆弱性は、フィッシング攻撃などの社会工学的攻撃と組み合わせることで、ユーザーを欺く手段として悪用される可能性があります。

さらに12月16日には、別のアップデートが公開され、2件の高深刻度の脆弱性が修正されました。CVE-2025-14765は、WebGPUにおける解放後使用の脆弱性です。WebGPUは、ウェブブラウザ上で高性能なグラフィックス処理を可能にする比較的新しい技術ですが、その実装に深刻な問題が見つかったのです。

CVE-2025-14766は、V8 JavaScriptエンジンにおける境界外の読み取りおよび書き込みの脆弱性でした。V8はChromeの心臓部とも言えるJavaScriptエンジンであり、ほぼすべてのウェブページの動作に関わっています。境界外のメモリアクセスは、情報漏洩や任意のコード実行につながる可能性があり、非常に危険です。

これらの脆弱性に共通しているのは、すべてがメモリ管理に関する問題だということです。C++のような低レベル言語で書かれたブラウザでは、メモリ管理のミスが深刻なセキュリティ問題を引き起こします。Googleは、AddressSanitizer、MemorySanitizer、UndefinedBehaviorSanitizerなどの検出ツールを使用していますが、それでもこうした問題が発生してしまうのが現実なのです。

今すぐ実行すべき3つの重要な対策

では、これらの脆弱性から身を守るためには、具体的に何をすればよいのでしょうか。最も重要なのは、常に最新バージョンにアップデートすることです。12月10日のアップデートでは、Windows版は143.0.7499.109または143.0.7499.110に、macOS版は143.0.7499.110に、Linux版は143.0.7499.109にアップデートされました。12月16日のアップデートでは、さらに143.0.7499.146または143.0.7499.147へのアップデートが提供されています。

アップデート方法は簡単です。Chromeのアドレスバーに「chrome://settings/help」と入力してEnterキーを押すと、設定画面の「Chromeについて」ページが開きます。ここで自動的にアップデートの確認が行われ、新しいバージョンがあればダウンロードが開始されます。ダウンロードが完了したら、「再起動」ボタンをクリックするだけです。開いていたタブはすべて復元されるので、作業を中断する心配はありません。

Googleによると、アップデートは数日から数週間かけて段階的に展開されるとのことですが、手動で確認すればすぐに最新版を入手できます。セキュリティの観点からは、アップデートが公開されたらできるだけ早く適用することが重要です。なぜなら、脆弱性情報が公開されると、攻撃者もその情報を入手し、攻撃手法を開発するからです。

二つ目の対策は、不審なウェブサイトを訪問しないことです。今回の脆弱性の多くは、攻撃者が細工したウェブサイトを訪問することで悪用されます。信頼できないリンクをクリックしない、フィッシングメールの添付ファイルを開かない、といった基本的なセキュリティ意識が重要です。特に、SNSやメールで送られてくる「緊急」「今すぐクリック」といった煽り文句には注意が必要です。

三つ目の対策は、セキュリティソフトを併用することです。Chromeの脆弱性が悪用される前に、セキュリティソフトが悪意のあるウェブサイトをブロックしたり、不審な動作を検知したりする可能性があります。完璧な防御策はありませんが、複数の防御層を重ねることで、セキュリティレベルを大幅に向上させることができます。

企業や組織が取るべき追加のセキュリティ対策

個人ユーザーだけでなく、企業や組織にとっても、Chromeの脆弱性は深刻な脅威です。特に、機密情報を扱う組織や、多数の従業員がChromeを使用している企業では、組織全体でのセキュリティ管理が必要になります。

まず、企業ポリシーでアップデートを管理することが推奨されます。Chrome Enterprise版では、管理コンソールから全社のChromeブラウザのバージョンを一元管理できます。重要なのは、アップデートのタイミングをコントロールしつつ、セキュリティアップデートは可能な限り早く適用するバランスです。

また、ゼロトラストセキュリティモデルの導入も検討すべきです。これは、「信頼しない、常に検証する」という原則に基づいたセキュリティアプローチで、ブラウザが脆弱性を持っていることを前提に、複数の防御層を設けます。例えば、重要なシステムへのアクセスには多要素認証を必須にする、ネットワークをセグメント化して被害の拡大を防ぐ、といった対策が含まれます。

さらに、従業員へのセキュリティ教育も欠かせません。技術的な対策だけでなく、フィッシング攻撃やソーシャルエンジニアリングに対する意識を高めることで、人的要因によるセキュリティインシデントを減らすことができます。定期的なセキュリティトレーニングやフィッシングシミュレーションを実施し、従業員のセキュリティリテラシーを向上させましょう。

Google Chrome脆弱性に関する疑問解決

自分のChromeが最新版かどうか確認する方法は?

最も簡単な確認方法は、Chromeのアドレスバーに「chrome://settings/help」と入力することです。すると「Chromeについて」というページが表示され、現在のバージョン番号が確認できます。同時に自動的にアップデートのチェックも行われるため、新しいバージョンがあればその場でダウンロードが開始されます。最新版であれば「Google Chromeは最新版です」というメッセージが表示されます。2025年12月時点では、143.0.7499.146または143.0.7499.147が最新の安全なバージョンです。

アップデートしないとどんな危険があるのですか?

アップデートを怠ると、既知の脆弱性が悪用されるリスクが大幅に高まります。特にゼロデイ脆弱性が修正された後は、攻撃者もその脆弱性の詳細を知ることができるため、古いバージョンを使い続けているユーザーを標的とした攻撃が増加します。具体的な危険としては、ウェブサイトを閲覧しているだけで個人情報が盗まれる、アカウントが乗っ取られる、マルウェアに感染する、さらには端末が完全に制御されてしまう可能性があります。特に今回のような重大な脆弱性では、被害は金銭的損失だけでなく、プライバシーの侵害や重要なデータの損失にまで及ぶ可能性があります。

Androidスマートフォン版のChromeも危険ですか?

はい、Android版のChromeも同様に脆弱性の影響を受けます。実際、12月16日のアップデートではAndroid版も含まれており、バージョン143.0.7499.146が公開されました。スマートフォンでは特に、常にインターネットに接続している、様々なアプリ内ブラウザでChromeのエンジンが使用されている、といった理由から、攻撃を受けるリスクが高いと言えます。Android版のアップデートは、Google Playストアから行うことができます。Google Playストアを開き、「マイアプリ&ゲーム」または「アプリとデバイスの管理」から「Chrome」を探し、「更新」ボタンをタップしてください。

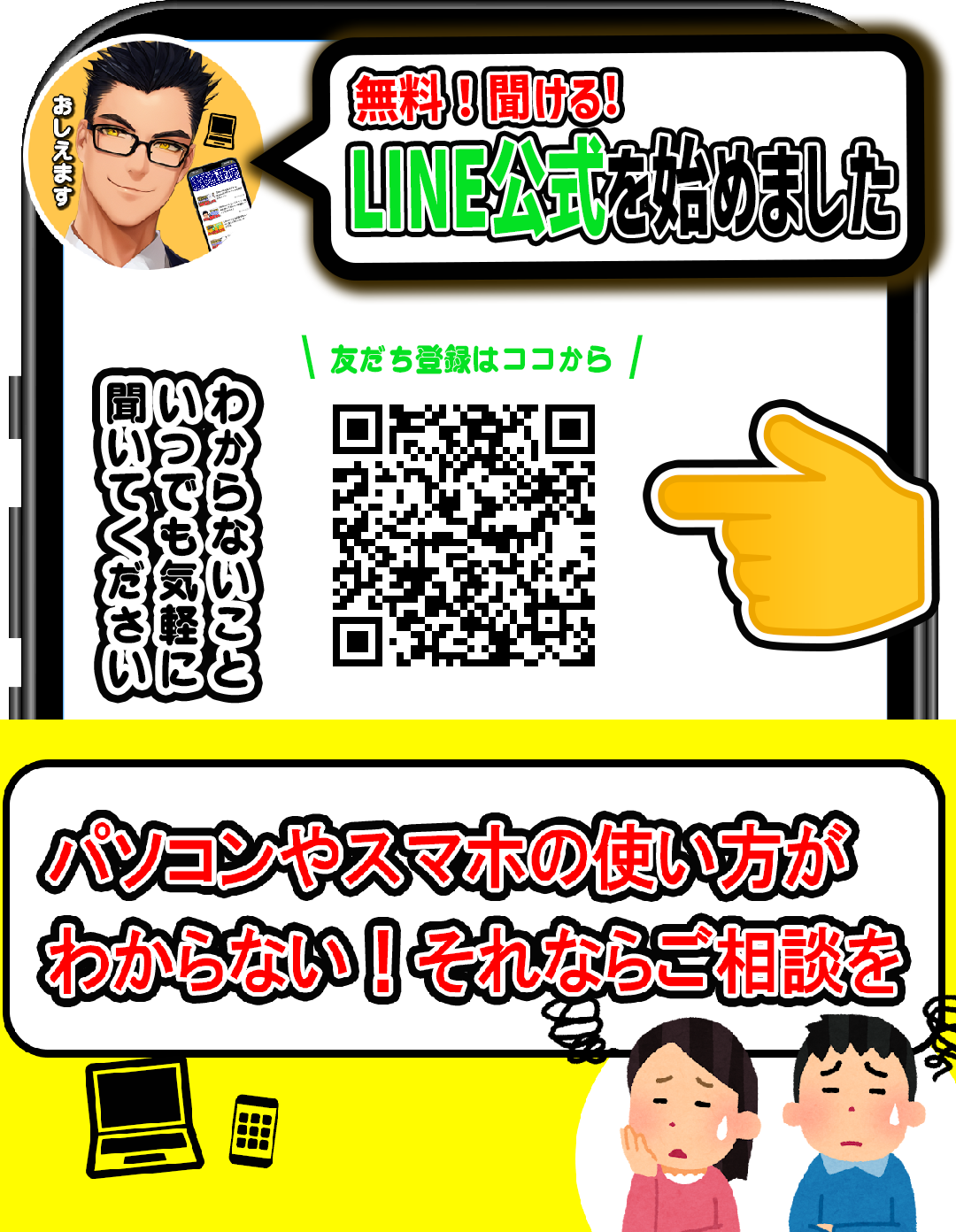

今すぐパソコンやスマホの悩みを解決したい!どうしたらいい?

いま、あなたを悩ませているITの問題を解決します!

「エラーメッセージ、フリーズ、接続不良…もうイライラしない!」

あなたはこんな経験はありませんか?

✅ ExcelやWordの使い方がわからない💦

✅ 仕事の締め切り直前にパソコンがフリーズ💦

✅ 家族との大切な写真が突然見られなくなった💦

✅ オンライン会議に参加できずに焦った💦

✅ スマホの重くて重要な連絡ができなかった💦

平均的な人は、こうしたパソコンやスマホ関連の問題で年間73時間(約9日分の働く時間!)を無駄にしています。あなたの大切な時間が今この悩んでいる瞬間も失われています。

LINEでメッセージを送れば即時解決!

すでに多くの方が私の公式LINEからお悩みを解決しています。

最新のAIを使った自動応答機能を活用していますので、24時間いつでも即返信いたします。

誰でも無料で使えますので、安心して使えます。

問題は先のばしにするほど深刻化します。

小さなエラーがデータ消失や重大なシステム障害につながることも。解決できずに大切な機会を逃すリスクは、あなたが思う以上に高いのです。

あなたが今困っていて、すぐにでも解決したいのであれば下のボタンをクリックして、LINEからあなたのお困りごとを送って下さい。

ぜひ、あなたの悩みを私に解決させてください。

まとめGoogle Chrome脆弱性から身を守るために

2025年、Google Chromeには8件もの深刻な脆弱性が発見され、実際の攻撃に悪用されてきました。特にCVE-2025-14174をはじめとするゼロデイ脆弱性は、国家レベルの攻撃者による高度な攻撃で使用されており、一般ユーザーも決して無関心ではいられません。これらの脆弱性は、メモリ管理の問題に起因するものが多く、任意のコード実行や情報漏洩といった深刻な被害をもたらす可能性があります。

最も重要な対策は、常にChromeを最新バージョンにアップデートすることです。chrome://settings/helpから簡単に確認とアップデートができるので、定期的にチェックする習慣をつけましょう。また、不審なウェブサイトを訪問しない、セキュリティソフトを併用する、といった基本的なセキュリティ対策も忘れてはいけません。

企業や組織では、さらに組織全体でのセキュリティ管理、ゼロトラストモデルの導入、従業員教育といった包括的な対策が求められます。セキュリティは一度設定すれば終わりではなく、継続的な取り組みが必要です。今日から、あなたのChromeのセキュリティを見直してみませんか?数分の確認作業が、大きな被害を防ぐことにつながるのです。

コメント